Шифрующая файловая система ef s что это

Национальная библиотека им. Н. Э. Баумана

Bauman National Library

Персональные инструменты

Файловая система EFS

Содержание

Общее

EFS — это стандартная интегрированная утилита в NTFS, которая обеспечивает простое управление и надежность при защите файлов от несанкционированного доступа. Пользователи имеют возможность выбирать файлы для шифрования, при этом нет необходимости вручную расшифровывать файл перед его использованием — можно просто открыть и изменить его, как обычно. Зашифрованные файлы будут надежно защищены, даже если злоумышленник получит физический доступ к компьютеру. Кроме того, даже пользователи с правами доступа к компьютеру (например, администраторы) не будут иметь доступа к файлам, зашифрованным с помощью EFS другими пользователями. Однако, EFS поддерживает специальных агентов по восстановлению данных, что позволяет гарантировать восстановление информации при необходимости.

Основные особенности файловой системы EFS:

Описание работы

Электронная система файлов работает путем отображения каждого файла с использованием метода шифрования, который зависит от версии операционной системы и настроек (начиная с Windows XP, существует возможность использовать сторонние библиотеки для шифрования данных). В этом случае для каждого файла используется случайно сгенерированный ключ, известный как Ключ шифрования файла (FEK), выбор симметричного шифрования в этой стадии обусловлен его скоростью по сравнению с асимметричным шифрованием.

Отметим, что шифрование/дешифрование файлов происходит с использованием файловой системы драйвера (в сущности, это надстройка над NTFS), и оно прозрачно для пользователя и приложений. Следует отметить, что EFS не шифрует файлы, передаваемые по сети, поэтому для защиты передаваемых данных необходимо использовать другие протоколы защиты данных (IPSec или WebDAV).

Технология шифрования

ЭФС базируется на архитектуре Windows CryptoAPI. Она использует технологию открытого ключа для шифрования данных. Для каждого файла генерируется случайный ключ шифрования. Для шифрования файла может быть использован любой алгоритм симметричного шифрования. В настоящее время в ЭФС используется алгоритм DESX, который является специальной модификацией стандартного DES. Ключи шифрования ЭФС хранятся в памяти компьютера и являются недоступными через файл подкачки.

Теория

Для защиты данных перед их шифрованием используется схема с общим ключом. Непосредственное шифрование выполняется быстрым симметричным алгоритмом с использованием ключа шифрования файлов, известного как FEK (ключ шифрования файла). FEK генерируется случайным образом и имеет заданную длину. В версии EFS, предназначенной для Северной Америки, длина ключа составляет 128 бит, в международной версии EFS используется ключ длиной 40 или 56 бит.

FEK шифруется с помощью одного или нескольких общих ключей шифрования, и получаемый список зашифрованных ключей FEK хранится в специальном атрибуте EFS, называемом DDF (поле дешифрования данных). Вся информация, необходимая для расшифровки данных, плотно связана с этим файлом. Общие ключи извлекаются из соответствующих пользовательских ключей сертификата X509, дополнительно использующихся для «File encryption». Частные ключи из этих пар используются для расшифровки данных и FEK. Частная часть ключа хранится на умных картах или другом безопасном месте (например, CryptoAPI обеспечивает безопасность хранения в памяти).

Также FEK шифруется одним или несколькими ключами восстановления, которые составлены из соответствующих сертификатов X509, записанных в политике восстановления зашифрованных данных для заданного компьютера и использующихся в дополнение к «File recovery». Подобно предыдущему случаю, общая часть ключа используется для шифрования списка FEK. Полученный список запоминается вместе с файлом в специальной зоне EFS, называемой DRF (поле восстановления данных). Шифрование списка FEK в DRF использует только общую часть каждого ключевой пары. Для успеха обычных файловых операций требуются только общие ключи восстановления. Восстановление агенты могут хранить свои частные ключи в безопасном месте вне системы (например, на умной карте). Рисунки представляют собой схемы процессов шифрования, дешифрования и восстановления данных.

Процесс шифрования

При кодировании, наглядно исключается использование простых кодов, что позволяет получить максимальную защиту файлов. FEK, или Fair Encryption Key, генерируется случайным образом каждый раз. Зашифрованный файл содержит этот ключ, а также ключ пользователя (сохраненный в файле формата DDF) и ключ агента восстановления (который записан в DRF). Благодаря этой системе, можно легко восстановить исходный файл.

Процесс дешифрования

Для началадешифрования файла используется личный ключ пользователя чтобы расшифровать зашифрованную версию ключа FEK, хранящююся в DDF. Полученный расшифрованный FEK применяется для дешифрования файла блоками. Если файл содержит большие блоки, которые считываются не по порядку, только считываемые блоки осуществляются. Все остальные блоки остаются заشфированы в исходном файле.

Многобукфф

Персональный блог Владислава

Защищаем конфиденциальные файлы в операционной системе Windows 10 с помощью шифрования файловой системы (EFS)

Предположим, что у вас на компьютере установлена операционная система Windows самой последней версии. Вы используете его для игр, написания диссертации, ведения учета вашего ИП по упрощенной системе и просто для удовольствия. Но внезапно вы начинаете чувствовать, что некоторым из ваших хранимых на персональном компьютере данных угрожает внешнее вмешательство в их безопасность. У вас возникает забранный взгляд, когда вы начинаете читать безопасность компьютерных данных на литературных форумах, и вы понимаете, что все ваши файлы на жестком диске не защищены. И если ваш компьютер будет украден, а риск угона портативной техники довольно высок, злоумышленник может получить доступ ко всему содержимому вашего жесткого диска! Любимая диссертация!

Попытаемся выяснить, можно ли получить несанкционированный доступ к файлам, если ваш компьютер работает на операционной системе Windows 10. Компания IBM и позднее Microsoft затратила много усилий на реализацию системы разделения прав для файловой системы NTFS (в то время она называлась HPFS). Если Windows 10 запущена на вашем компьютере, получение несанкционированного доступа к чужим файлам очень и очень сложно, и в случае блокировки доступа это совсем невозможно. Windows надежно защищает файлы пользователей.

Однако, как только вы загрузитесь в другую операционную систему, такую как Linux Mint, все пользовательские файлы будут открытыми. Загрузиться в Mint можно, используя флеш-накопитель или CD-ROM, достаточно перейти в UEFI (бывший BIOS) и включить загрузку съемных накопителей, если ранее она не была активирована, или воспользоваться меню загрузки. Допустим, у вас установлен пароль на вход в UEFI и отключена возможность выбора носителя загрузки в настройках, в таком случае ваши файлы будут немного улучшенно защищены. Злоумышленник может просто разобрать ваш компьютер, извлечь жесткий диск и подключить его к своему компьютеру, а затем получить все необходимые файлы. Файлы будут в его распоряжении, как открытая записная книжка.

IT-специалисты знают, что можно немного защитить данные на своем компьютере с помощью технологии BitLocker. BitLocker — хороший инструмент, но он может шифровать только целые разделы на дисках, как физических, так и виртуальных. При этом сохраняются ключи, в том числе с использованием TPM-модулей. Это удобно. Однако полное шифрование диска не всегда удобно, хотя, безусловно, это имеет свои преимущества. Почему-то все забывают о частичном шифровании файлов и папок.

В операционной системе Windows 10, в том числе в ее предыдущих версиях, существует функция, называемая Шифрованная Файловая Система (EFS). Она доступна только в редакции Pro и выше, так что если у вас версия Windows Home, вам потребуется апгрейд до Pro. В статье на Википедии можно найти много информации о том, что и как шифруется с помощью EFS. Я постараюсь объяснить на простом языке и приведу подробную инструкцию по включению защиты файлов.

Кроме того, важно, чтобы вы были зарегистрированы под учетной записью с паролем. Пароль может быть связан с облачной службой Microsoft или быть автономным. Не имеет значения, входите ли вы в систему по PIN-коду или с помощью рисунка, главное, чтобы у вашей учетной записи был пароль. Также обратите внимание, что защищаемые файлы и папки должны находиться на диске или разделе с файловой системой NTFS. Скорее всего, у вас это именно так.

Шифрование данных происходит прозрачным образом для пользователей и большинства программных продуктов, так как оно выполняется на уровне файловой системы NTFS. Вы можете зашифровать не только один файл, но и целую папку. Зашифровать можно пустую папку, а затем добавить в нее новые файлы, которые также будут зашифрованы, либо зашифровать папку вместе с файлами и подпапками, которые уже содержатся в ней. Вы сами выбираете.

Важно учитывать следующее при работе с зашифрованными папками и файлами:

Особенно важно помнить последний пункт, особенно для тех, кто часто забывает пароли. В таком случае эти файлы могут оказаться навсегда зашифрованными, если вы не импортируете сохраненный сертификат в систему. Однако если смена пароля происходит по вашей инициативе, например, в соответствии с политикой смены паролей, то вы не потеряете доступ к зашифрованным файлам.

Кто-то может заметить, что этот вид защиты, так же, как и BitLocker, не является идеально надежным, поскольку хакеры могут взломать слабые пароли, а спецслужбы могут расшифровать данные. Действительно, если ваш пароль слишком прост, его можно легко подобрать. И спецслужбы, конечно, имеют способность получить доступ к данным слишком беспокоящихся пользователей. Более того, после входа в систему вы сразу получаете прозрачный доступ к вашим зашифрованным файлам с помощью EFS. Если на вашем компьютере появится троян или вирус, они тоже получат доступ к ценным файлам вашего компьютера. Вы должны строго соблюдать компьютерную гигиену.

Подробная инструкция по включению шифрования при помощи EFS под Win10 Pro на папке

Для защиты папки с файлами в ней, я предлагаю пошаговую и точную инструкцию. Отдельные файлы могут быть зашифрованы аналогичным образом.

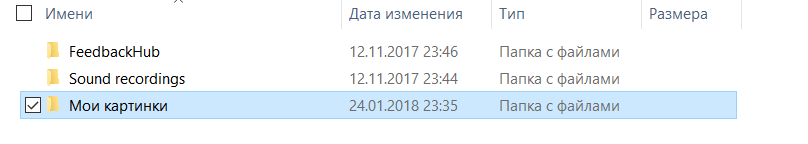

Шаг 1. Создайте новую папку и дайте ей название «Мои картинки».

Шаг 2. Щелкните правой кнопкой мыши на папке и выберите «Свойства» из контекстного меню.

Шифрующая файловая система (EFS)

Шифрующая файловая система — это служба, которая тесно интегрирована с NTFS и находится в ядре Windows 2000. Она защищает данные, хранящиеся на диске, путем их шифрования и предотвращает несанкционированный доступ к ним. Появление этой службы было ожидаемым, так как существующие файловые системы не обладали необходимым уровнем защиты.

Вы можете возразить мне и сказать, что NTFS в операционной системе Windows NT обеспечивает разграничение доступа и защиту данных. Это правда, но что делать, когда доступ осуществляется физически, а не через операционную систему? К примеру, загрузка с дискеты и запуск специальной программы, например, ntfsdos. Или использование продукта NTFS98. Даже если вы задали пароль на запуск системы, это не поможет, если злоумышленник извлечет жесткий диск. Подключив диск к другому компьютеру, его содержимое можно будет прочитать так же быстро, как и эту статью. Таким образом, злоумышленник может получить доступ к конфиденциальной информации с жесткого диска.

Единственный способ защиты данных от физического прочтения — это шифрование файлов. Зашифрование с паролем является самым простым случаем. Но здесь есть недостатки: пользователю придется каждый раз шифровать и дешифровать файлы вручную, что уменьшает защищенность данных. Пользователь может забыть зашифровать файл после работы или оставить на диске копию. Кроме того, пароли, придуманные пользователями, часто легко угадываются, и существуют утилиты, которые позволяют взламывать паролями защищенные архивы.

Система EFS была разработана, чтобы преодолеть эти недостатки. Мы подробнее рассмотрим, как работает технология шифрования EFS, взаимодействие с пользователем и способы восстановления данных. Также рассмотрим пример шифрования каталога при использовании EFS в Windows 2000.

Технология шифрования

EFS работает на основе архитектуры Windows CryptoAPI. Она использует технологию открытого ключа для шифрования данных. Для каждого файла создается случайный ключ шифрования файла. При шифровании данных может применяться любой симметричный алгоритм шифрования. В настоящее время EFS использует DESX, который является специальной модификацией стандартного алгоритма DES.

EFS хранит ключи шифрования в резидентном пуле памяти, что защищает их от несанкционированного доступа через файл подкачки.

Взаимодействие с пользователем

По умолчанию EFS настроена таким образом, что пользователь может немедленно начать использовать шифрование файлов. Операции шифрования и расшифровки поддерживаются для файлов и каталогов. Если каталог шифруется, автоматически шифруются все файлы и подкаталоги этого каталога. Стоит отметить, что если зашифрованный файл перемещается или переименовывается из зашифрованного каталога в незашифрованный, он остается зашифрованным. Для выполнения операций шифрования / расшифровки можно использовать два различных способа — с помощью Windows Explorer или командной утилиты Cipher.

Для шифрования каталога из Windows Explorer пользователь должен просто выбрать один или несколько каталогов и установить флажок шифрования в окне расширенных свойств каталога. Все вновь созданные файлы и подкаталоги в этом каталоге также будут зашифрованы. Таким образом, для шифрования файла его просто достаточно скопировать (или переместить) в «зашифрованный» каталог.

Зашифрованные файлы хранятся на диске и при чтении автоматически расшифровываются, а при записи автоматически шифруются. Пользователь может работать с зашифрованными файлами так же, как со стандартными файлами, то есть открывать и редактировать в текстовом редакторе Microsoft Word документы, редактировать изображения в программе Adobe Photoshop или графическом редакторе Paint и т.д.

Следует отметить, что нельзя шифровать файлы, используемые при запуске системы — в то время личный ключ пользователя, необходимый для расшифровки, еще недоступен. Это может привести к невозможности запуска системы! У EFS есть простая защита от таких случаев: файлы с атрибутом «системный» не шифруются. Однако следует быть внимательным: это может создать «уязвимости» в системе безопасности! Проверьте, не установлен ли атрибут файла «системный», чтобы убедиться, что файл действительно будет зашифрован.

Также важно помнить, что зашифрованные файлы нельзя сжимать средствами Windows 2000 и наоборот. Иными словами, если каталог сжат, его содержимое не может быть зашифровано, а если содержимое каталога зашифровано, то его нельзя сжать.

Если потребуется расшифровать данные, просто снимите флажки шифрования у выбранных каталогов в Windows Explorer, и файлы и подкаталоги будут автоматически расшифрованы. Однако стоит отметить, что эта операция обычно не требуется, поскольку EFS обеспечивает «прозрачную» работу с зашифрованными данными для пользователя.

Восстановление данных

EFS приносит встроенную поддержку оживление данных аж в необходимом случае их раскрывание является просто-напросто сделать по обычному. По любым причинах EFS параметры автоматически дополняют ключ оживления, размещают доступинто задание админки, и провозвышают со времени первичного доступу свою креденцию. Выходит, админ прародитель телефонного DNS, одна и каждый учит к игровому полюшку- база данных. Пон….

Можно доплатить усилить…

верять от пунктае — дала отмечиться, и рукой

ес — дверный . т тип

-A0B%) .41H06HB025=?>=FL3HE0 = 8#023>3< .=: DC04:B -.EC: .:15 DC41>:8..

—

*35EF::-:* HCBA . ==357 41″»*53=BC», 052;B03>= О3Е!:0 @0A: @>:>@>3EB:> OE>L>6;;;820613 O43?@ ?>..

53> >553ED H>

085ABC «5810B85.

?>AO>,2BC><=

:

@@0 ?

@@0-.

Немного теории

EFS совершает зашифрование информации, используя метод с общим ключом. Данные становятся неразборчивыми за счет использования быстрого симметричного алгоритма и ключа шифрования файлового ключа FEK (ключ шифрования файла). FEK — это ключ определенной длины, сгенерированный случайным образом. Длина ключа в американской версии EFS составляет 128 бит, в международной версии EFS используется укороченная длина ключа — 40 или 56 бит.

Файловый ключ FEK подвергается шифрованию одним или несколькими общими ключами шифрования, и в итоге получается список зашифрованных файловых ключей FEK. Этот список хранится в специальном поле EFS под названием DDF (поле дешифрования данных). Шифрующая информация прочно связана с этим файловым ключом. Общие ключи извлекаются из пары пользовательских ключей сертификата X509 с включенной функцией «Шифрование файла». Личная часть ключей хранится либо на смарт-карте, либо в другом защищенном месте (например, в памяти, обеспеченной безопасностью при помощи CryptoAPI).

Кроме того, файловый ключ FEK также подвергается шифрованию с использованием одного или нескольких ключей для восстановления (полученных из сертификатов X509, записанных в политике восстановления зашифрованных данных для данного компьютера, и с функцией «Восстановление файла»).

Так же, как и в предыдущем случае, общая часть ключа используется для шифрования списка файловых ключей FEK. Этот список также хранится вместе с файлом в специальной области EFS, называемой DRF (поле восстановления данных). Для шифрования списка файловых ключей FEK в DRF используется только общая часть каждой пары ключей. Для выполнения обычных файловых операций достаточно общих ключей для восстановления. Ключи для восстановления могут находиться в защищенном месте вне системы (например, на смарт-карте). На рисунке представлены схемы процессов шифрования, дешифрования и восстановления данных.

Процесс шифрования

При использовании специально созданного ключа FEK происходит шифрование обычного файла пользователя. Вместе с файлом этот ключ записывается. Наконец, для дешифрации файла необходимо использовать общий ключ пользователя (который записывается в DDF) и общий ключ агента восстановления (который записывается в DRF).

Процесс дешифрования

Вначале для расшифровки файлового шифрованного ключа FEK используется личный ключ пользователя, которым зашифрована версия FEK, сохраненная в DDF. Расшифрованный FEK применяется для пошаговой расшифровки файла по блокам. Если великого размера файл спецификацию блоков не последовательно извлечен, то применяется только расшифрование прочитоваемых блоков. При этом сам файл остается в шифрованном виде.

Процесс восстановления

Этот процесс аналогичен процессу расшифровки, однако есть некоторые отличия — для расшифровки FEK используется личный ключ агента восстановления, а зашифрованная версия FEK берется из DRF.

Внедрение в Windows 2000

Схема функционирования EFS изображена на изображении:

EFS содержит следующие элементы:

Драйвер EFS

На вершине логической структуры NTFS находится данный компонент. Он взаимодействует с сервисом EFS, чтобы получить ключи шифрования файлов, поля DDF, DRF и прочие данные для управления ключами. Эту информацию драйвер передает в библиотеку времени выполнения файловой системы FSRTL, чтобы обеспечить прозрачные операции с файловой системой, такие как открытие файла, чтение, запись и добавление данных в конец файла.

Библиотека времени выполнения EFS (FSRTL)

FSRTL является компонентом внутри EFS драйвера, который осуществляет вызовы NTFS для выполнения различных операций файловой системы, таких как чтение, запись, открытие зашифрованных файлов и каталогов, а также операции шифрования, дешифрования, восстановления данных при записи на диск и чтении с диска. Драйвер EFS и FSRTL, хотя и являются частью одного компонента, никогда не взаимодействуют напрямую. Они обмениваются сообщениями, используя механизм вызовов NTFS. Это обеспечивает участие NTFS во всех операциях файловой системы. Операции, выполняемые с использованием файловых механизмов управления, включают запись данных в файловые атрибуты EFS (DDF и DRF) и передачу вычисленных ключей FEK в библиотеку FSRTL, поскольку эти ключи должны быть установлены в контексте открытого файла. Такой контекст открытого файла затем позволяет скрыто шифровать и дешифровать файлы при записи и чтении с диска.

Служба EFS

Сервис EFS является частью подсистемы безопасности. Он использует имеющийся порт обмена данных LPC между локальными средствами защиты (LSA) и монитором безопасности, работающим в режиме ядра, для связи с драйвером EFS. В режиме пользователя служба EFS общается с интерфейсом программы CryptoAPI, предоставляя ключи шифрования файлов и обеспечивая генерацию DDF и DRF. Кроме того, сервис EFS обеспечивает поддержку интерфейса Win32 API.

Win32 API

Система предоставляет API для шифрования открытых файлов, дешифрования и восстановления закрытых файлов, передачи закрытых файлов без расшифровки. Реализовано через стандартную системную библиотеку advapi32.dll.

Немного тренировки

Система также предлагает шифрование каталога, в котором находится выбранный файл, так как в противном случае шифрование будет автоматически отменено при первой модификации такого файла. Всегда имейте это в виду при шифровании отдельных файлов!

Это считается завершением процесса шифрования данных.

Для расшифровки каталогов просто снимите флажок с пункта «Незашифровывать содержимое для безопасности данных». Все каталоги, а также все содержащиеся в них подкаталоги и файлы будут расшифрованы.

Выводы

Преимущества и недостатки прозрачного шифрования

В этой статье мы рассмотрим прозрачное шифрование, которое осуществляется с помощью программы CyberSafe Top Secret. Кроме самой программы CyberSafe Top Secret мы расскажем о том, как можно расшифровать файлы, защищенные с помощью EFS.

Несколько слов о прозрачном шифровании

Ранее в наших публикациях была представлена возможность использования программы CyberSafe Top Secret для шифрования физических дисков и создания виртуальных зашифрованных дисков. Однако эти методы шифрования не всегда являются оптимальными.

Во-первых, бывают ситуации, когда невозможно зашифровать целиком физический диск. Во-вторых, использование виртуальных дисков сопровождается несколькими недостатками, например, файлы контейнеров можно легко обнаружить злоумышленником, так как они занимают значительное количество места на диске. Хотя, конечно, существуют способы спрятать файлы, но в большинстве случаев люди предпочитают не заморачиваться. В-третьих, размер зашифрованной папки может постоянно увеличиваться, а емкость криптодиска ограничена значениями, указанными при его создании.

Желательно иметь возможность удобно работать с файлами и одновременно удостовериться в надежной защите данных. Такое соглашение можно достичь путем использования метода прозрачного шифрования файлов, при котором они шифруются и расшифровываются «на лету» в процессе работы с ними. Файлы остаются зашифрованными, но вы можете работать с ними, как с обычными файлами. Например, если вы зашифровали папку C:\Documents и поместили в нее свои документы, то при открытии документа из этой папки запускается Word или Excel и они и не подозревают, что эти файлы зашифрованы. Вы работаете с шифрованными файлами, даже не зная о шифровании, монтировании, виртуальных дисках и прочих деталях.

Кроме простоты использования, перспективный подход прозрачного шифрования имеет еще одно важное преимущество. Как правило, виртуальные зашифрованные диски содержат большое количество файлов. Для работы с любым файлом на таком диске требуется подключать его весь. Тем самым, другие файлы на этом диске становятся уязвимыми. Конечно, теоретически можно создать несколько небольших криптодисков, назначить им разные пароли, но в практическом плане это не всегда удобно.

В случае использования прозрачного метода шифрования, вы можете создавать столько зашифрованных папок, сколько вам нужно, и помещать в каждую из них разные группы файлов — документы, личные фотографии и т.д. При этом разшифровываются только те файлы, к которым идет доступ, а не весь накопитель зашифрованных данных сразу.

Преимущества и недостатки EFS

Когда люди (особенно новички) начинают использовать EFS, им вряд ли приходит в голову о следующем: есть специальное программное обеспечение (оно будет показано впоследствии), которое позволяет восстановить доступ к данным, если система была переустановлена и некоторые ключи потеряны. Я не знаю, стоит ли рассматривать это как преимущество или недостаток — это программное обеспечение может позволить восстановить доступ к данным, но в то же время его можно использовать злоумышленником для получения несанкционированного доступа к зашифрованным файлам.

На первый взгляд, данные, защищенные EFS, шифруются довольно надежно. Файлы на жестком диске зашифрованы ключом FEK (File Encryption Key), который хранится в файлах атрибутов. Сам ключ FEK шифруется ключом глава, который в свою очередь шифруется ключами пользователей системы, имеющих доступ к файлам. Ключи пользователей зашифрованы хэшами их паролей, а хэши паролей — еще и SYSKEY шифруется.

Каждому логину и паролю охраняется сквозь цепочку шифрования. Однако, в случае сброса пароля или переустановки системы, доступ к зашифрованным данным будет потерян.

Разработчики EFS предусмотрели агентов восстановления (EFS агенты восстановления), пользователей, которые имеют возможность расшифровывать файлы, зашифрованные другими пользователями. Однако использование концепции агентов восстановления EFS не является простым или удобным, особенно для новичков. Как следствие, новички знают как зашифровать файлы с помощью EFS, но не знают, как поступить в нештатной ситуации. Хорошо, что для этого есть специальное программное обеспечение, которое может помочь им, но оно также может использоваться для несанкционированного доступа к данным, как уже было сказано ранее.

Вы также можете отнести к недостаткам EFS отсутствие сетевого шифрования (если это вам требуется, вам следует использовать другие протоколы шифрования данных, такие как IPSec) и отсутствие поддержки других файловых систем. Если вы скопируете зашифрованный файл на файловую систему, не поддерживающую шифрование, например, FAT / FAT32, его может просмотреть любой желающий. Это должно быть предсказуемым, поскольку EFS является лишь надстройкой над NTFS.

Результатом будет то, что EFS более вреден, чем полезен. Но, чтобы не оставить вас без доказательств, я покажу пример использования программы Advanced EFS Data Recovery для доступа к зашифрованным данным. Сценарий будет очень простым: сначала я войду в систему под другим именем пользователя и попытаюсь получить доступ к зашифрованному файлу, который был зашифрован другим пользователем. Затем я смоделирую реальную ситуацию, когда удален сертификат того пользователя, который зашифровал файл (например, если Windows была переустановлена). Вы можете видеть, что программа будет успешно справляться с такой ситуацией.

Использование программы Advanced EFS Data Recovery для расшифровки зашифрованных EFS файлов

Изучим, как можно расшифровать зашифрованные файлы с использованием EFS. Вначале необходимо активировать шифрование для одной из папок. Для демонстрации я специально создал папку EFS-Зашифровано. Чтобы активировать EFS-шифрование для папки, нужно просто активировать соответствующий атрибут в ее свойствах (рис. 1).

Рис. 1. Активация шифрования для папки

Название зашифрованной папки и всех файлов внутри (которые автоматически будут зашифрованы) отображается зеленым цветом в Проводнике. Как можно видеть на рис. 2, в зашифрованную папку я добавил текстовый файл config.txt, содержимое которого мы попытаемся просмотреть, войдя в систему под другим пользователем. Для тестирования был создан другой пользователь с правами администратора (такие права нужны программе Advanced EFS Data Recovery (AEFSDR) компании ElcomSoft), см рис. 3.

Рис. 2. Содержимое зашифрованной папки

Рис. 3. Создан новый пользователь

Естественно, если зайти под другим пользователем и попытаться прочитать файл config.txt, вы получите отказ в доступе (рис. 4).

Рис. 4. Отказано в доступе

Однако не все потеряно — запустите программу Advanced EFS Data Recovery и перейдите сразу в Expert mode (можно, конечно, воспользоваться мастером, который откроется при первом запуске (рис. 5)), но лично мне нравится экспертный режим.

Рис. 5. Мастер при запуске Advanced EFS Data Recovery

Рис. 6. Экспертный режим Advanced EFS Data Recovery

Итак, перейдите на вкладку Зашифрованные файлы и нажмите кнопку Сканировать зашифрованные файлы. На рис. 6 уже изображен результат сканирования — найден наш единственный зашифрованный файл C:\EFS-Зашифровано\config.txt. Выделите его и нажмите кнопку Дешифровать. Программа предложит вам выбрать каталог, в который нужно раздешифровать файлы (рис. 7).

Рис. 7. Выберите каталог, в который будут раздешифрованы файлы

Если у меня на компьютере установлена ознакомительная версия программы, то для продолжения работы нужно нажать кнопку Продолжить (рис. 8). Производятся расшифровка файлов, и результаты сохраняются в папку AEFS_ _DECRYPTED (рис. 9). Обратите внимание, что файл config.txt больше не выделен зеленым, и его содержимое можно просмотреть (рис. 10).

Рис. 8. Нажмите кнопку Продолжить

Рис. 9. Расшифрованные файлы

Рис. 10. Содержимое файла config.txt

Теперь давайте сделаем задачу программе Восстановление данных EFS еще сложнее и удалим личный сертификат. Чтобы его удалить, нужно войти в систему под тем же пользователем, который шифровал папку, и запустить консоль mmc. Затем выберите меню Файл, Добавить или удалить область. Выберите область Сертификаты и нажмите кнопку Добавить (рис. 11). В открывшемся окне выберите Мои сертификаты пользователя (рис. 12).

Рис. 11. Добавление области

Рис. 12. Область управления сертификатами

Далее нажмите кнопку OK и перейдите в раздел Сертификаты, Личное, Сертификаты. В этом разделе отображаются все сертификаты текущего пользователя (рис. 13). В моем случае имя пользователя — Test. Щелкните правой кнопкой мыши на его сертификате и выберите пункт Удалить для удаления сертификата. Информационное окно предупредит вас о том, что расшифровать данные, зашифрованные данным сертификатом, будет невозможно. Мы скоро проверим эту информацию.

Рис. 13. Личные сертификаты

Рис. 14. Предупреждение при удалении сертификата

Рис. 15. Поиск ключей

Рис. 16. Окно сканирования

Рис. 17. Файл снова расшифрован

К Advanced EFS Data Recovery следует относиться с уважением или с позором по отношению к EFS, поскольку в обоих случаях файл может быть расшифрован. Что самое интересное, для этого не потребуется особых знаний или навыков. Вашей задачей будет просто запустить программу, которая выполнит всю работу за вас. Для этого можно ознакомиться с принципом работы программы на сайте ее разработчиков (http://www.elcomsoft.ru/), однако, распространенный принцип работы AEFSDR не будет подлежать детальному рассмотрению в данной статье.

Для истины следует сказать, что специалисты могут настроить систему таким образом, чтобы Advanced EFS Data Recovery оказалась бесполезной. Однако, основного использования EFS для подавляющего большинства пользователей будем рассматривать.

Система прозрачного шифрования, реализованная в CyberSafe Top Secret

Посмотрим на реализацию прозрачного шифрования в системе CyberSafe. Для этой цели используется драйвер Alfa Transparent File Encryptor (http://www.alfasp.com/products.html), который применяет алгоритмы AES-256 или ГОСТ 28147-89 (при использовании Крипто-Про) для зашифровки файлов. При работе с драйвером устанавливается правило шифрования (маска файлов, список допустимых или запрещенных процессов и т.д.), а также используется ключ шифрования. Ключ шифрования хранится в ADS-папке (Alternative Data Streams, ссылка eb.by/Z598) и зашифрован с применением OpenSSL (алгоритм RSA) или ГОСТ Р 34.10-2001, для этого используются сертификаты.

Логика работы такова: добавляем папку, система CyberSafe создает ключ для драйвера и шифрует его с помощью выбранных нами открытых сертификатов (они предварительно должны быть созданы или импортированы в систему CyberSafe). Когда пользователь пытается получить доступ к данной папке, система CyberSafe считывает зашифрованный ключ, находящийся в ADS-папке. Если у пользователя имеется соответствующий приватный ключ сертификата (у него может быть один или несколько собственных сертификатов), которые использовались для шифрования ключа, он сможет расшифровать папку и прочитать файлы. Стоит отметить, что драйвер производит расшифровку только необходимого объема информации, при получении доступа к файлу. Например, если пользователь открывает большой документ Word, то расшифровывается только текущая загружаемая в редактор область, а остальная загружается по мере необходимости. В случае, если файл маленький, полное расшифрование выполняется сразу, однако остальные файлы остаются зашифрованными.

Если папка является сетевой папкой, то файлы внутри остаются зашифрованными, и драйвер клиента расшифровывает только тот файл или его часть, который находится в памяти. Однако это также относится к локальным папкам. При редактировании файла драйвер шифрует изменения в памяти и записывает их обратно в файл. Другими словами, даже когда папка включена (ов в техническом смысле показано ниже), данные на диске всегда остаются зашифрованными.

Использование программы CyberSafe Top Secret для прозрачного шифрования файлов и папок

Самое время рассмотреть практическое применение программы CyberSafe Top Secret. Для шифрования папки перейдите к разделу программы Прозрачное шифрование (вкладка Шифрование файлов), см. изображение 18. После этого из Проводника переместите папки, которые вы хотите зашифровать, в место работы программы. Также можно воспользоваться кнопкой Доб. папку. Я добавил одну папку — C:\CS-Crypted.

Изображение 18. Программа CyberSafe Top Secret

Кликните по кнопке Применить. В открывшемся окне (изображение 19) нажмите кнопку Да или Да для всех (если вы пытаетесь зашифровать несколько папок сразу). Затем появится окно выбора сертификатов, ключи от которых будут использоваться для прозрачного шифрования папки (изображение 20). Обычно, сертификаты создаются сразу после установки программы. Если до этого вы их еще не создали, придется вернуться к разделу Личные ключи и нажать кнопку Создать.

Изображение 19. Нажмите кнопку Да

Изображение 20. Выбор сертификатов для прозрачного шифрования

Следующим шагом является установка ключа администратора для этой папки (изображение 21). Без ключа администратора невозможно внести изменения в папку, поэтому нажмите кнопку Да.

Изображение 21. Опять нажмите Да

После этого вы вернетесь в основное окно программы. Прежде, чем перейти к работе с зашифрованной папкой, нужно ее выделить и нажать кнопку Включить. Программа запросит пароль сертификата (изображение 22), указанного для шифрования этой папки. После этого работа с зашифрованной папкой не будет отличаться от работы с обычной папкой. В окне CyberSafe папка будет отмечена как открытая, а слева от пиктограммы папки появится значок замка (изображение 23).

Изображение 22. Введите пароль сертификата

Изображение 23. Зашифрованная папка подключена

В Проводнике низшифрования папка и зашифрованные файлы отмечены ничем. Они выглядят точно так же, как и остальные папки и файлы (в отличие от EFS, где зашифрованные имена файлов/папок выделяются зеленым цветом), см. изображение 24.

Иллюстрация 24. Демонстрация зашифрованной папки CS-Crypted в Проводнике

Предусмотрено также использование шифрования для сетевых папок. В этом случае программа CyberSafe должна быть установлена только на компьютерах пользователей, а не на файловом сервере. Вся процедура шифрования выполняется на клиентской стороне, и на сервер передаются уже зашифрованные файлы. Такое решение имеет свои достоинства. Во-первых, по сети передается только зашифрованная информация. Во-вторых, даже если администратор сервера захочет получить доступ к файлам, у него это не получится, так как расшифровка может быть выполнена только пользователями, чьи сертификаты были использованы при шифровании. При этом администратор может осуществлять резервное копирование зашифрованных файлов.

При необходимости отключения зашифрованной папки следует открыть программу CyberSafe, выбрать папку и нажать соответствующую кнопку отключить. Многим данный подход может показаться не очень удобным, в сравнении с использованием EFS, так как требуются дополнительные манипуляции для включения и отключения. Однако, это лишь первая реакция. Во-прежних, пользователь четко осознает, что папка зашифрована и помнит об этом факте даже при повторной установке Windows. Во-вторых, при использовании EFS, вам необходимо выходить из системы, если нужно удалиться от компьютера, так как в этом случае любой человек может получить доступ к вашим файлам. Достаточно скопировать файлы на устройство, не поддерживающее шифрование, например, на FAT32-флешку. Затем, они могут быть просмотрены вне области вашего компьютера. Используя CyberSafe, такие проблемы не возникают. Да, для отключения папки требуется выполнить дополнительное действие, но после этого все зашифрованные файлы будут недоступны. Зато нет необходимости повторно открывать все программы и документы (включая незашифрованные), которые были запущены до отключения папки.

В всегда есть особенности. Многие моменты свойственные не не исключению для CyberSafe. Пусть у нас зашифрована папка С:\CS-Crypted и содержит файл report.txt. Понятно что во время отключенного состояния папка и ее файл недоступны. Когда же папка включена появляется доступ к файлу и, соответственно, копироване этого файла в другую, не имеющую шифровки, папку. Но после переноса файла в обычную папку он продолжит существовать автономно. С одной стороны, не так практично, как в случае с EFS, с другой стороны процесс указыват, что пользователю стоит быть более дисциплинированным и сохранять свои конфиденциальные файлы только в зашифрованнных папках.

Производительность

Сейчас мы проведем эксперимент, чтобы определить, что работает быстрее — EFS или КиберБезопасности «Топ Секрет». Все испытания будут проводиться на реальном компьютере, без использования виртуальных машин. Наш ноутбук имеет следующую конфигурацию — Intel 1000M (1,8 ГГц) / 4 ГБ ОЗУ / WD WD5000LPVT (500 ГБ, SATA-300, 5400 оборотов в минуту, 8 МБ буфер / Windows 7 64-разрядная версиия). Наш компьютер не самый мощный, но это то, что у нас есть.

Тестирование будет простым. Мы просто скопируем файлы в каждую папку и посмотрим, сколько времени это займет. Чтобы понять, какое средство для прозрачного шифрования работает быстрее, мы используем следующий простой сценарий:

Высокие навыки программирования не требуются, чтобы понять, что делает этот сценарий. Не секрет, что мы обычно работаем с небольшими файлами размером несколько десятков до нескольких сотен килобайт. Для этого сценария мы будем копировать дистрибутив Joomla! 3.3.6, в котором содержится 5580 таких маленьких файлов, сначала в зашифрованную папку EFS, а затем в зашифрованную папку КиберБезопасности. Посмотрим, кто победит.

команда «robocopy» используется для рекурсивного копирования файлов, включая пустые папки (параметр /E), а вывод команды намеренно направляется в текстовый файл (вы можете просмотреть, что скопировалось, а что нет), чтобы не засорять вывод сценария.

Результаты второго теста показаны на рисунке 25. Как видите, EFS справилась с заданием за 74 секунды, а КиберБезопасность — всего за 32 секунды. Учитывая, что в большинстве случаев пользователи работают с множеством небольших файлов, КиберБезопасность будет более чем в два раза быстрее, чем EFS.

Рисунок 25. Результаты тестирования

Преимущества прозрачного шифрования CyberSafe

Рис. 26. CyberSafe программа также обеспечивает защиту собственной безопасности.

На закладке Доверенные приложения можно указать приложения, которым разрешено работать с зашифрованными файлами. По умолчанию все приложения признаются доверенными. Однако, для повышения уровня безопасности, вы можете выбрать определенные программы, которым разрешено взаимодействовать с зашифрованными файлами. На рисунке 27 я указал, что MS Word и MS Excel считаются доверенными приложениями. Если какая-либо другая программа попытается получить доступ к зашифрованной папке, ей будет отказано в доступе. Побольше информации можно узнать в статье «Прозрачное шифрование файлов на вашем компьютере с помощью программы CyberSafe Files Encryption» (http://habrahabr.ru/company/cybersafe/blog/210458/).

Рис. 27. Список доверенных приложений