Что такое эис код

ПОТРЕБИТЕЛЮ: ЧТО ТАКОЕ ЕІС КОД И КАК ЕГО ПОЛУЧИТЬ

Рынок электрической энергии в настоящее время находится в активной фазе изменений. В соответствии с требованиями действующего законодательства, Украина присоединилась к европейской системе кодирования. Это означает, что теперь каждый субъект / точка коммерческого учета рынка электрической энергии должна иметь EIC-код.

Данные коды обеспечивают гармонизированный электронный обмен данными с участниками рынка.

До недавнего времени в Украине действовали два Органа выдачи EIC-кодов:

Однако согласно Постановлению НКРЕКП №459 от 19.06.2018 предполагается, что в течение одного месяца со дня вступления в силу (10 октября 2018) передача функций местного органа выдачи EIC-кодов перейдет от ГП «Энергорынок» в ГП «НЭК« Укрэнерго».

Как же получить EIC-код потребителю?

Согласно п. 10 Постановления НКРЕКП от 14.03.2018 «Об утверждении Правил розничного рынка» Оператор системы распределения (ОСР) при заключении с потребителями договоров об оказании услуг по распределению электроэнергии присваивает всем точкам распределения электрической энергии по объектам существующих потребителей ЕИС- коды по точкам коммерческого учета в соответствии с порядком, предусмотренным Кодексом коммерческого учета (ККО), утвержденным постановлением НКРЕКП от 14 марта 2018 № 311.

Пунктами 5.3 главы 5 раздела ХИИИ ККО предусмотрено, что присвоение ЭИС-кодов точкам коммерческого учета потребителей происходит ОСР. Такое присвоение необходимо выполнить до 19 октября 2018 года.

Сейчас возникают определенные организационные задержки связанные с реформированием рынка электрической энергии. На сегодняшний день ни один ОСР не получил лицензию на внедрение соответствующей хозяйственной деятельности. А значит, EIC-коды потребителям будут присвоены несколько позже.

Что такое ЭИС-код

ЭИС-код (Energy Identification Code) – это код энергетической идентификации субъекта рынка природного газа или точки коммерческого учета. Присвоение ЭИС-кода осуществляется на безвозмездной основе и является необходимым условием для поставки природного газа бытовым потребителям. Это предусмотрено в Кодексе газотранспортных систем, Кодексе газораспределительных сетей и Правилах поставки природного газа.

О системе кодирования

ЭИС-код представляет собой фиксированную по длине последовательность алфавитно-цифровых символов (16 позиций). Нумерация является сквозной.

Такая система кодирования рекомендована Европейской сетью операторов газотранспортных систем (ENTSOG) в соответствии с регламентом Европейской комиссии: «EIC схема для кодирования и идентификации в энергетике».

Предназначено это кодирование для унификации и идентификации субъектов рынка природного газа. Внедрение ЭИС-кодов позволит наладить электронный обмен данными между субъектами рынка природного газ и упростить процедуру смены потребителем поставщика природного газа.

Код назначает уполномоченный на это орган. Международные коды присваивает ENTSOG. В Украине «Укртрансгаз» (Оператор ГТС) предоставляет коды тем субъектам, чьи объекты газификации присоединены непосредственно к ГТС (магистральных труб), а это операторы ГРС (газораспределительные компании и крупные промышленные потребители и предприятия ТКЭ. А Операторы ГРС, в свою очередь, назначают коды объектам, которые присоединены к газораспределительным сетям, включая бытовыми потребителями и объектами коммунально-бытовой сферы.

Как получить ЭИС-код

Любой потребитель может обратиться к местному Оператору ГРМ (или Оператору ГТС), с которым он ведет прямое взаимодействие с просьбой о присвоении ему кода. Присвоение ЭИС-кода происходит на основе заполненной субъектом рынка природного газа «заявки на получение кода EIC». После чего Оператор ГРС вносит его в собственную базу данных и передает эти данные оператору ГТС.

Бытовым потребителям в Украине кода ЭИС-коды были присвоены операторами ГРМ автоматически. В случае отказа потребителей природного газа от присвоения им персонифицированных EIC-кодов, Оператор ГРС присваивает EIC-код отдельной точке коммерческого учета.

Следовательно, присвоение Оператором ГРС (газораспределительных сетей) персонального EIC-кода никоим образом не нарушает права лиц, которые через религиозные убеждения отказываются от персонального EIC-кода как субъекту рынка природного газа.

Как узнать свой ЭИС-код

Пересмотреть свой персональный газовый код можно в личном кабинете на сайте 104.ua. Также ЭИС код может указываться в счетах за газ.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Получение ЭИС-кодов типа Х для электропоставщиков и трейдеров на рынке электроэнергии

После получения лицензий на поставку или перепродажу (трейдерство) электроэнергии, для регистрации компании как участника нового рынка электроэнергии, необходимо получить ЭИС-код типа Х.

Оформление EIC кода — это обязательный этап в процессе старта бизнеса на рынке электроэнергии, и обязательное условие для возможности заключать на нем сделки.

Получение EIC кода стандартно входит в наш пакет услуг по включению в рынок электроэнергии.

Что такое ЭИС-код типа Х?

Такой код является уникальным и его назначение — идентификация того или иного участника рынка электроэнергии. Без его получения невозможна дальнейшая регистрация компании как участника нового рынка электроэнергии.

Зачем получать ЭИС-код типа Х?

Для поставки электроэнергии потребителю и для осуществления перепродажи электроэнергии.

Необходимость получения возникает из того, что:

Интересно! Такие коды присваиваются и потребителям. Однако, присвоение ЭИС-кодов для них осуществляет Оператор системы распределения при заключении договоров о предоставлении услуг по распределению э/э.

Как в получении ЭИС-кода поможет юрист?

Все дело в том, что перед регистрацией ЭИС-кода необходимо пройти регистрацию компании в личном кабинете Укрэнерго, что занимает обычно около 5 дней, в случае, если все данные поданы в личном кабинете компании правильно.

В случае же, если там будут ошибки – Вам будет необходимо вносить изменения, а это дополнительно потраченные время и ресурсы.

Лишь после верной регистрации кабинета фирмы в Укрэнерго у Вас появится возможность зарегистрировать собственный ЭИС-код типа Х. Однако, во время его регистрации необходимо точно также указывать набор данных для его получения, кроме того, есть практические требования к заполнению форм заявок на получения ЭИС-кодов, в случае нарушения которых будет отказано в выдаче ЭИС-кода. Рассмотрение каждой заявки занимает также около 5 дней.

Задача юриста – убедиться в правильном оформлении и наличии всех необходимых для регистрации документов. Мы самостоятельно регистрируем наших Клиентов в кабинете и проводим всю процедуру получения Кода без участия Клиента.

Кто и в течение какого времени выдает ЭИС-код типа Х для электропоставщика и трейдера?

ЭИС-код типа Х на сегодня присваивает ГП «НЭК« Укрэнерго ».

Обычно, код выдается в срок не более 6 р.д. с момента регистрации в системе выдачи ЭИС кодов.

Важно! Заявление на получение заполняется на английском языке. После того, как заявка сформирована, она подлежит проверке администратором. По результатам такой проверки происходит присвоение ЭИС-кода типа Х.

Почему так важно правильно зарегистрировать ЭИС-код типа Х?

Поэтому необходимо точно и тщательно формировать заявления на регистрацию кода, ведь если Вам будет отказано в его выдаче, Вы можете потерять минимум два дня времени.

Если же Вы внесете неправильные данные при формировании заявки на ЭИС-код, то в дальнейшем, для того, чтобы исправить эти данные, Вам необходимо будет тратить время. А именно: создать запрос в орган выдачи кодов. Ответ об изменениях придется ждать около 5.р.д.

Как быстро получить ЭИС-код типа Х в Украине?

Важно правильно оформить ЭИС код типа Х, ведь в случае неправильного оформления появляется риск возникновения проблем уже непосредственно в дальнейшей регистрации участником рынка или во время осуществления самой деятельности на рынке электроэнергии.

При этом, оформление ЭИС кода — всего-навсего первый этап в длинной процедуре регистрации на рынке электроэнергии. Впереди Вас ждут:

Присоединение к договору о небалансах;

Подписание договоров с Укрэнерго;

Подключение к Облэнерго;

Подписание договора с Оператором рынка;

Регистрация на Украинской энергетической бирже.

А еще — регистрация на нужных Вам секторах рынка энергетики, вступление в балансирующие группы, и многое другое. Наша компания предлагает Вам простое решение — мы возьмем заботу о включении Вас в рынок на себя, и предоставим Вам нужную информацию для старта работы на рынке в дальнейшем.

Мы готовы Вам помочь!

Свяжитесь с нами по почте [email protected], по номеру телефона +38 044 499 47 99 или заполнив форму:

Что такое QR-код и как его создать

В 2020 году многие впервые столкнулись в QR-кодами: регистрация для выхода из дома, сдача теста на COVID-19, получение пропуска на работу или разрешения для поездки в другой город. Но не все понимают, как работает матричный штрих-код и где его можно использовать. В этой статье мы выясним, что такое QR-код, для чего он нужен, как устроен и с помощью каких программ его можно использовать и создавать.

Что такое QR-код

QR-код или Quick Response Code — код быстрого ответа. Это двумерный или матричным штрихкод — оптическая метка, содержащая в себе информацию об объекте, к которому она привязана.

Согласно статистике, 97% опрошенных встречали QR-коды в повседневной жизни: на чеках, квитанциях, билетах, в магазинах, наружной рекламе, в музеях, в общественном транспорте и на визитках. А 62% — использовали их для оплаты, перехода на сайт, предъявления билета, считывания контактных данных и внесения пожертвований.

Важно! В QR-код обычно закладывают до 2-3 килобайт информации. Максимальное значение — до 15 килобайт. Самый маленький QR-код имеет размер 21 х 21 пиксель, самый большой — 177 х 177 пикселей.

На сегодняшний день это один из надежных способов хранения информации, так как ее можно корректно считать, даже если какая-то деталь на изображении стерлась.

Код быстрого реагирования состоит из белой рамки, четырех квадратов по углам, а также из горизонтальных и вертикальных компонентов.

Различия между QR-кодом и штрих-кодом

Давайте рассмотрим ключевые различия двух видов кода.

| Характеристики | QR-код | Штрих-код |

| Тип матрицы | Двумерный | Линейный |

| Размер | До 7000 символов | До 70 символов |

| Вид изображения | Точки в квадратной сетке | Параллельные линии |

| Цель | Хранение и передача текста, URL, музыки, контактных данных, информации о продукте | Хранение и передача данных о товаре: цена, артикул, производитель |

| Где используется | В бизнесе и переговорах — как визитка. А также для передачи любой информации, которая находится в сети | Магазины, кинотеатры, больницы, почтовые отделения, службы логистики |

Различие в изображении кода:

Для чего нужен QR-код

Матричный код можно использовать для отправки:

Как устроены QR-коды

QR-код содержит в себе четыре кодировки:

Таким образом, вы можете передавать любой набор данных, чтобы получатель смог быстро получить и изучить информацию.

Существует две модификации основных видов кодировки:

Виды QR-кодов

Существует два вида матричного кода:

Вы также можете встретить цветной вариант оформления QR-кода или даже брендированный. Он используется, например, на упаковках или в буклетах, чтобы поддержать единую айдентику.

Как пользоваться QR-кодом

Сейчас современные смартфоны способны сканировать QR-коды через стандартный инструмент «Камера».

Важно! В iOS недавно появилась подобная функция — камера считывает QR-код.

Ниже скринкаст, как сканировать QR-код с телефона на Android:

Пример, как сканировать двумерный код

Если по какой-то причине ваша камера на смартфоне не читает QR-код — используйте приложение. В App Store и Google Play вариантов множество — выбирайте любое из понравившихся.

Также если вы боитесь, что QR-код перенаправит вас на сайт мошенников или с вашей карты спишется сумма, которая отличается от той, что указана в чеке — проверьте код с помощью сканера от Касперского — QR Scanner.

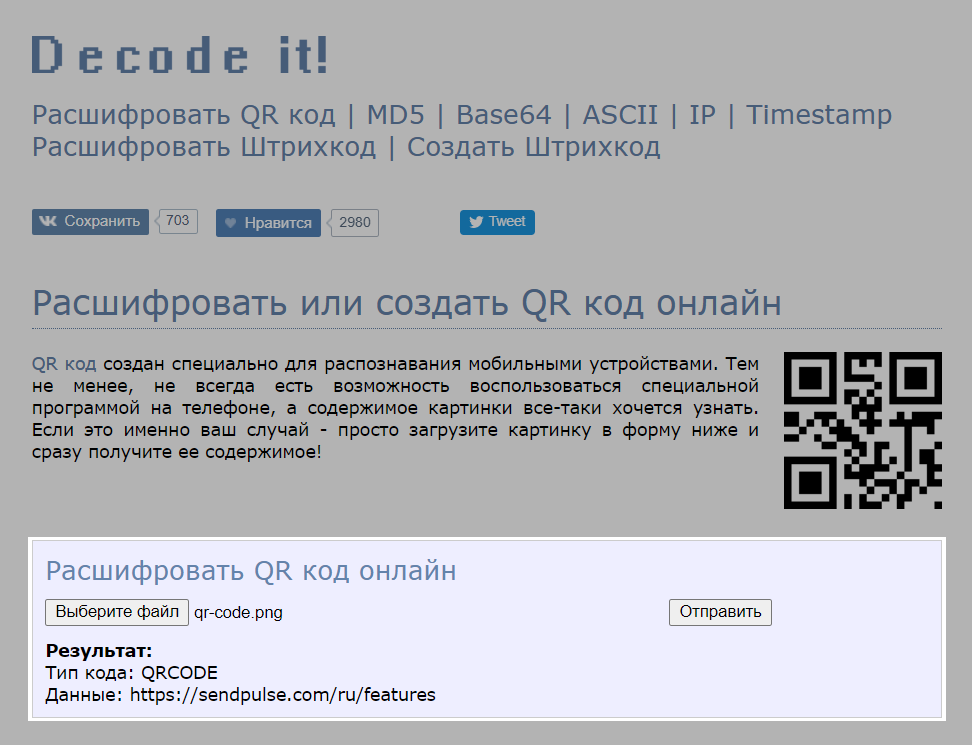

Если у вас под рукой нет смартфона — зайдите на сайт Decode it. Там вы сможете загрузить изображение — и получить расшифровку за считанные секунды:

Как использовать QR-код в рекламе и маркетинге

Двумерный код можно расположить на визитках, брошюрах, флаерах, баннерах, сайте, сувенирной продукции, упаковке, арт-объектах, в инструкциях к товару, в email и тому подобное. Все зависит от вашей фантазии и цели, которую вы хотите достигнуть при помощи QR-кода. Примеры мы разбирали в начале этого материала.

А сейчас рассмотрим варианты, когда можно и нельзя использовать коды быстрого ответа:

Автоматизация email рассылок

Отправляйте цепочки триггерных сообщений приветствия, брошенной корзины, реактивации, совмещая внутри одной цепочки email, SMS и web push.

Как создать QR-код

В этом разделе мы собрали популярные сервисы, в которых вы можете сгенерировать QR-код.

QR Code Generator

QR Code Generator — бесплатный генератор двумерного кода.

Обзор сервиса QR Code Generator

Плюсы:

Минусы:

QR Code Monkey

QR Code Monkey — удобный генератор матричного кода.

Интерфейс сервиса QR Code Monkey

Плюсы:

Минусы:

QR Coder

QR Coder — простой генератор для создания черно-белого QR-кода.

Плюсы:

Минусы:

QR Stuff

QR Stuff — многофункциональный сервис для шифрования данных в QR-код.

Интерфейс QR Stuff

Плюсы:

Минусы:

ONLINE QR Code Generator

ONLINE QR Code Generator — быстрый сервис для генерации двумерного кода.

Вариант для быстрого шифрования данных

Плюсы:

Минусы:

Генератор QR кода

Генератор QR кода — бесплатный сервис для генерации двумерного кода.

Обзор сервиса «Генератор QR кода»

Плюсы:

Минусы:

Заключение

В этой статье мы рассмотрели QR-код: узнали, что это, как с ним работать и в каких программах создавать.

Используйте двумерный код в своем продвижении — регистрируйтесь в сервисе SendPulse, подключайте email и SMS рассылки, приглашайте аудиторию в чаты с помощью наших чат-ботов в таких мессенджерах, как ВКонтакте, Facebook Messenger, Telegram и WhatsApp!

Журналист без диплома, копирайтер без сертификатов, тексты без воды, трафик без проблем

Что такое эис код

Экономическая информационная система (ЭИС) представляет собой совокупность организационных, технических, программных и информационных средств, объединенных в единую систему с целью сбора, хранения, обработки и выдачи необходимой информации, предназначенной для выполнения функций управления.

Содержание

Развитие ЭИС

В 50-е годы на ЭВМ в основном решались отдельные экономические задачи, связанные с необходимостью переработки больших информационных массивов, например, такие, как начисление заработной платы, составление статистических отчетов и т. д., или задачи, выполняющие оптимизационные расчеты, например, решение транспортной задачи.

В 60-е годы возникает идея комплексной автоматизации управления предприятиями и интеграции информационного обеспечения на основе баз данных. Реальностью автоматизированные системы управления стали в 70-е годы на базе ЭВМ 3-го поколения, которые позволили создавать вычислительные системы с распределенной терминальной сетью. Однако недостаточное быстродействие и надежность вычислительных машин, отсутствие гибких средств реализации информационных потребностей пользователей не смогли превратить ЭИС в инструмент коренного повышения эффективности управления предприятиями.

80-годы отмечены внедрением персональных ЭВМ в практику работы управленческих работников, созданием широкого набора автоматизированных рабочих мест (АРМов) на базе языков 4-го поколения (4GL), позволяющих с помощью генераторов запросов, отчетов, экранных форм, диалога быстро разрабатывать удобные для пользователей приложения. Однако рассредоточение ЭИС в виде АРМов, локальная («островная») автоматизация не способствовали интеграции управленческих функций и, как следствие, существенному повышению эффективности управления предприятием.

Для 90-х годов характерно развитие телекоммуникационных средств, которое привело к созданию гибких локальных и глобальных вычислительных сетей, предопределивших возможность разработки и внедрения корпоративных ЭИС (КЭИС). КЭИС объединяют возможности систем комплексной автоматизации управления 70-х годов и локальной автоматизации 80 — годов. Наличие гибких средств связывания управленческих работников в процессе хозяйственной деятельности, возможность коллективной работы, как непосредственных исполнителей хозяйственных операций, так и менеджеров, принимающих управленческие решения, позволяют во многом пересмотреть принципы управления предприятиями или проводить кардинальный реинжиниринг бизнес-процессов.

Усложнение архитектуры современных информационных систем предопределяют разработку и использование эффективных технологий проектирования, обеспечивающих ускорение создания, внедрения и развития проектов ЭИС, повышение их функциональной и адаптивной надежности.

Понятие ЭИС

Методологическую основу проектирования ЭИС составляет системный подход, в соответствии с которым любая система представляет собой совокупность взаимосвязанных объектов (элементов), функционирующих совместно для достижения общей цели. Для системы характерно изменение состояний объектов, которые с течением времени происходят в результате взаимодействия объектов в различных процессах и с внешней средой. В результате такого поведения системы важно соблюдение следующих принципов:

• эмерджентности, то есть целостности системы на основе общей структуры, когда поведение отдельных объектов рассматривается с позиции функционирования всей системы;

• гомеостазиса, то есть обеспечения устойчивого функционирования системы и достижения общей цели;

• адаптивности к изменениям внешней среды и управляемости посредством воздействия на элементы системы;

• обучаемости путем изменения структуры системы в соответствии с изменением целей системы.

С позиций кибернетики процесс управления системой, как направленное воздействие на элементы системы для достижения цели, можно представить в виде информационного процесса, связывающего внешнюю среду, объект и систему управления. При этом внешняя среда и объект управления информируют систему управления о своем состоянии, система управления анализирует эту информацию, вырабатывает управляющее воздействие на объект управления, отвечает на возмущения внешней среды и при необходимости модифицирует цель и структуру всей системы.

Классификация ЭИС

В связи с большим количеством функциональных особенностей для ЭИС может быть выделено множество различных классификационных признаков. Так, в соответствии с уровнем применения и административным делением можно различать ЭИС предприятия, района, области и государства.

В экономике с учетом сферы применения выделяются:

• банковские информационные системы;

• информационные системы фондового рынка;

• страховые информационные системы;

• налоговые информационные системы;

• информационные системы промышленных предприятий и организаций (особое место по значимости и распространенности в них занимают бухгалтерские ИС);

• статистические информационные системы и др.

Структура ЭИС

Структура экономической системы (промышленного предприятия, торговой организации, коммерческого банка, государственного учреждения и т. д.) с позиции кибернетики выглядит как основные информационные потоки между внешней средой, объектом и системой управления и связаны с поддерживающей их экономической информационной системой (ЭИС).

В экономической системе объект управления представляет собой подсистему материальных элементов экономической деятельности (на промышленном предприятии: сырье и материалы, оборудование, готовая продукция, работники и др.) и хозяйственных процессов (на промышленном предприятии: основное и вспомогательное производство, снабжение, сбыт и др.).

Принципы ЭИС

Принципы построения и функционирования ЭИС:

1) соответствие — ЭИС должна обеспечивать функционирование объекта с заданной эффективностью;

2) экономичность — экономический выигрыш на объекте от использования ЭИС должен превышать затраты на обработку информации;

3) регламентность — обработка большей части информации по расписанию, с заданной периодичностью;

4) самоконтроль — обнаружение и исправление системой ошибок в данных и процессах их обработки;

5) интегральность — однократный ввод данных в ЭИС и их многократное (многоцелевое) использование;

6) адаптивность — способность ЭИС изменять свою структуру и закон поведения для достижения оптимального результата при изменяющихся внешних условиях.

Функции ЭИС

Система управления представляет собой совокупность взаимодействующих структурных подразделений экономической системы (например, на промышленном предприятии: дирекция, финансовый, производственный, снабженческий, сбытовой и др. отделы), осуществляющих следующие функции управления:

• планирование — функция, определяющая цель функционирования экономической системы на различные периоды времени (стратегическое, тактическое, оперативное планирование);

• учет — функция, отображающая состояние объекта управления в результате выполнения хозяйственных процессов;

• контроль — функция, с помощью которой определяется отклонение учетных данных от плановых целей и нормативов;

• оперативное управление — функция, осуществляющая регулирование всех хозяйственных процессов с целью исключения возникающих отклонений в плановых и учетных данных;

• анализ — функция, определяющая тенденции в работе экономической системы и резервы, которые учитываются при планировании на следующий временной период.

Информационные потоки ЭИС

ЭИС связывает объект и систему управления между собой и с внешней средой через информационные потоки.

1.Информационный поток из внешней среды в систему представляет, с одной стороны, поток нормативной информации создаваемый государственными учреждениями в части законодательства и, с другой, поток информации о конъюнктуре рынка, создаваемый конкурентами, потребителями, поставщиками.

2.Информационный поток из системы во внешнюю среду — отчетная информация, финансовая информация в государственные органы, инвесторам, кредиторам, потребителям; маркетинговая информация потенциальным потребителям.

3.Информационный поток из системы управления на объект управления — (прямая связь) представляет совокупность плановой нормативной и распорядитель ной информации для осуществления хозяйственных процессов.

4.Информационный поток от объекта управления в систему управления — (обратная связь) который отражает учетную информацию о состоянии объекта управления экономической системой (сырья, материалов, денежных, энергетических, трудовых ресурсов, готовой продукции и выполненных услугах) в результате выполнения хозяйственных процессов

Требования к обработке информации в ЭИС

ЭИС накапливает и перерабатывает поступающую учетную информацию и имеющиеся нормативы и планы в аналитическую информацию — основу для прогнозирования развития экономической системы, корректировки ее целей и создания планов для нового цикла воспроизводства

К обработке информации в ЭИС предъявляются следующие требования:

1. полнота и достаточность информации для реализации функций управления

2. своевременность предоставления информации

3.соответствие уровню управления

4.обеспечение достоверности информации

5.экономичность обработки информации — затраты на обработку не должны превышать получаемый эффект

6.адаптивность к изменяющимся информационный потребностям пользователей

Технология проектирования ЭИС

Проектирование ЭИС — процесс преобразования входной информации об объекте проектирования, о методах проектирования и об опыте проектирования аналогичных объектов в проект ЭИС.

Объектами проектирования ЭИС являются отдельные элементы функциональных и обеспечивающих частей, а также их комплексы.

В качестве субъектов проектирования ЭИС выступают:

• специализированная проектная организация

• организация-заказчик, для которой необходимо разработать ЭИС.

При большом объеме и жестких сроках в разработке ЭИС может принимать участие несколько организаций-разработчиков. В этом случае выделяется головная организация, координирующая деятельность организаций-соисполнителей. Иногда функции заказчика и разработчика совмещаются.

Осуществление проектирования ЭИС предполагает использование проектировщиками определенной технологии проектирования.

Технология проектирования ЭИС — совокупность методологии, инструментальных средств проектирования, а также методов и средств организации проектирования.

Современная технология проектирования ЭИС должна обеспечивать:

• соответствие стандарту ISO / I ЕС 12207 (поддержка процессов ЖЦ);

• гарантированное достижение целей разработки ЭИС в рамках бюджета, с заданным качеством и в установленное время;

• возможность декомпозиции проекта на составные части, разрабатываемые группами в 3 — 7 человек, с последующей интеграцией частей,

• минимальное время получения работоспособного ПО подсистем ЭИС;

• независимость получаемых проектных решений от средств реализации ЭИС (СУБД, ОС, языков и систем программирования);

• поддержку CASE-средств, обеспечивающих автоматизацию процессов, выполняемых на всех стадиях ЖЦ.

Метод проектирования — способ создания проекта системы, поддерживаемый определенными средствами проектирования.

Методы проектирования ЭИС можно классифицировать:

По степени автоматизации:

По степени использования типовых проектных решений:

По степени адаптивности проектных решений:

Сочетание различных признаков классификации методов проектирования обусловливает характер используемой технологии проектирования.

Выделяются два основных класса:

Индустриальная технология проектирования, в свою очередь, разбивается на два подкласса:

• автоматизированное (использование CASE-технологий);

• типовое (параметрически- или модельно-ориентированное) проектирование.

Средства проектирования ЭИС можно разделить на два класса:

• без использования ЭВМ;

• с использованием ЭВМ.

Средства проектирования без использования ЭВМ — средства организационно-методического обеспечения: стандарты, регламентирующие процесс проектирования, единая система классификации и кодирования информации, унифицированная система документации, модели описания и анализа потоков информации и т. п.

Средства проектирования с использованием ЭВМ делят на четыре подкласса.

1) Средства, поддерживающие проектирование операций обработки информации.

К данному подклассу относятся алгоритмические языки, библиотеки стандартных подпрограмм, макрогенераторы, генераторы программ, средства тестирования и отладки программ, средства расширения функций операционных систем (утилиты) и т. п.

С их помощью повышается производительность труда проектировщиков, но не разрабатывается законченное проектное решение.

2) Средства, поддерживающие проектирование отдельных компонентов проекта ЭИС.

К этому подклассу относятся средства общесистемного назначения: СУБД, ППП общего назначения (текстовые, табличные и графические редакторы), методоориентированные ППП (сетевое планирование, математическая статистика, дискретное и нелинейное программирование, имитационное моделирование), оболочки экспертных систем.

Используются для разработки технологических подсистем ЭИС: ввода информации, организации хранения и доступа к данным, вычислений, анализа и отображения данных, принятия решений.

3) Средства, поддерживающие проектирование разделов проекта ЭИС.

К этому подклассу относятся: типовые проектные решения, функциональные ППП (автоматизация бухгалтерского учета, финансовой деятельности, управления персоналом, управления материальными запасами, управления производством).

4) Средства, поддерживающие разработку проекта на стадиях и этапах процесса проектирования.

К этому подклассу относятся средства автоматизации проектирования ЭИС (CASE-средства).

Потребительские свойства ЭИС

1) Функциональная полнота— система должна обеспечивать получению любой необходимой пользователю информации на некотором заданном интервале времени.

2) Временная обеспеченность — возможность получения нужной информации в требуемое время.

3) Функциональная надежность— получение безошибочной информации в заданные сроки.

4) Эффективность — система должна приносить пользу.

5) Адаптивность — система должна обладать способностью приспосабливаться к частично изменившимся условиям объекта и обеспечивать устойчивое функционирование на большом интервале времени.

6) Иерархическая агрегатируемость — возможность быть составной частью с системой более высокого уровня.

Общая характеристика типового подхода к проектированию ЭИС

Необходимостьть типизации проектных решений обуславливается следущем:

Для разработки и внедрения тип. проектирования ЭИС существует целый ряд объективных предпосылок:

2) минимизированы связи между элементами на одном уровне иерархии.

3) не должно быть связей между элементами через 1 уровень

4) элемент более высшего уровня должен вызывать элемент следующего уровня как единое целое, передавая ему входную информацию

5) элемент следующего уровня после окончания своей работы возвращает вызывающему его элементу управление и результаты работы.

В соответствии с перечисленными требованиями для компонентов функций структуры установить следующую структуру по уровням :

Информационные системы

В соответствии с характером обработки информации в ЭИС на различных уровнях управления экономической системой (оперативном, тактическом и стратегическом) выделяются следующие типы информационных систем:

• системы обработки данных (СОД — EDP electronic data processing)

• системы управления • системы поддержки принятия решений

Системы обработки данных (СОД) предназначены для учета и оперативного регулирования хозяйственных операций, подготовки стандартных документов для внешней среды (счетов, накладных, платежных поручении) Горизонт оперативного управления хозяйственными процессами составляет от одного до несколько дней и реализует регистрацию и обработку событий, например оформление и мониторинг выполнения заказов, приход и расход материальных ценностей на складе, ведение табеля учета рабочего времени и т. д. Эти задачи имеют итеративный, регулярный характер, выполняются непосредственными исполнителями хозяйственных процессов (рабочими, кладовщиками, администраторами и тд) и связаны с оформлением и пересылкой документов в соответствии с четко определенными алгоритмами Результаты выполнения хозяйственных операций через экранные формы вводятся в базу данных

Информационные системы управления (ИСУ) ориентированы на тактический уровень управления, среднесрочное планирование, анализ и организацию работ в течение нескольких недель (месяцев), например анализ и планирование поставок, сбыта, составление производственных программ Для данного класса задач характерны регламентированность (периодическая повторяемость) формирования результатных документов и четко определенный алгоритм решения задач, например свод заказов для формирования производственной программы и определение потребности в комплектующих деталях и материалах на основе спецификации изделий Решение подобных задач предназначено для руководителей различных служб предприятий (отделов материально-технического снабжения и сбыта, цехов и тд) Задачи решаются на основе накопленной базы оперативных данных

Системы поддержки принятия решений (СППР) используются в основном на верхнем уровне управления (руководства фирм, предприятий, организаций), имеющего стратегическое долгосрочное значение в течение года или нескольких лет К таким задачам относятся формирование стратегических целей, планирование привлечения ресурсов, источников финансирования, выбор места размещения предприятий и тд Реже задачи класса СППР решаются на тактическом уровне, например при выборе поставщиков или заключении контрактов с клиентами Задачи СППР имеют, как правило, нерегулярный характер Для задач СППР свойственна недостаточность имеющейся информации, ее противоречивость и нечеткость, преобладание качественных оценок целей и ограничений, слабая формализованность алгоритмов решения. В качестве инструментов обобщения чаще всего используются средства составления аналитических отчетов произвольной формы, методы статистического анализа, экспертных оценок и систем, математического имитационного моделирования. При этом используются базы обобщенной информации, информационные хранилища, базы знаний о правилах и моделях принятия решений

Идеальной считается ЭИС, которая включает все три типа перечисленных информационных систем В зависимости от охвата функций н уровней управления различают корпоративные (интегрированные) и локальные ЭИС.

Корпоративная <интегрированная) ЭИСавтоматизирует все функции управления на всех уровнях управления Такая ЭИС является многопользовательской, функционирует в распределенной вычислительной сети

Локальная ЭИС автоматизирует отдельные функции управления на отдельных уровнях управления Такая ЭИС может быть однопользовательской, функционирующей в отдельных подразделениях системы управления.

Одним из основных свойств ЭИС является делимость на подсистемы, которая имеет ряд достоинств с точки зрения разработки и эксплуатации ЭИС, к которым относятся:

1.упрощение разработки и модернизации ЭИС в результате специализации групп проектировщиков по подсистемам.

2.упрощение внедрения и поставки готовых подсистем в соответствии с очередностью выполнения работ.

3.упрощение эксплуатации ЭИС вследствие специализации работников предметной области.

Обычно выделяют функциональные и обеспечивающие подсистемы.

Функциональная подсистема ЭИС представляет собой комплекс экономических задач с высокой степенью информационных обменов (связей) между задачами При этом под задачей понимается некоторый процесс обработки информации с четко определенным множеством входной и выходной информации (например, начисление сдельной заработной платы, учет прихода материалов, оформление заказа на закупку и тд).

Состав функциональных подсистем во многом определяется особенностями экономической системы, ее отраслевой принадлежностью, формой собственности, размером, характером деятельности предприятия.

Функциональные подсистемы ЭИС могут строиться по различным принципам:

Жизненный цикл ЭИС

Потребность в создании ЭИС может обусловливаться либо необходимостью автоматизации или модернизации существующих информационных процессов, либо необходимостью коренной реорганизации в деятельности предприятия (проведения бизнес — реинжиниринга). Потребности создания ЭИС указывают, во-первых, для достижения каких именно целей необходимо разработать систему; во — вторых, к какому моменту времени целесообразно осуществить разработку; в-третьих, какие затраты необходимо осуществить для проектирования системы.

Проектирование ЭИС ─ трудоемкий, длительный и динамический процесс. Технологии проектирования, применяемые в настоящее время, предполагают поэтапную разработку системы. Этапы по общности целей могут объединяться в стадии. Совокупность стадий и этапов, которые проходит ЭИС в своем развитии от момента принятия решения о создании системы до момента прекращения функционирования системы, называется жизненным циклом ЭИС.

Суть содержания жизненного цикла разработки ЭИС в различных подходах одинакова и сводится к выполнению следующих стадий:

1. Планирование и анализ требований (предпроектная стадия) ─ системный анализ. Исследование и анализ существующей информационной системы, определение требований к создаваемой ЭИС, оформление технико-экономического обоснования (ТЭО) и технического задания (ТЗ) на разработку ЭИС.

— сформулировать потребность в новой ЭИС (идентифицировать все недостатки существующей ЭИС);

— выбрать направление и определить экономическую целесообразность проектирования ЭИС.

— разработать функциональную архитектуру ЭИС, которая отражает структуру выполняемых функций;

— разработать системную архитектуру выбранного варианта ЭИС, то есть состав обеспечивающих подсистем;

— выполнить реализацию проекта.

Важной чертой жизненного цикла ЭИС является его повторяемость»системный анализ ─ разработка ─ сопровождение ─ системный анализ». Это соответствует представлению об ЭИС как о развивающейся, динамической системе. При первом выполнении стадии «Разработка» создается проект ЭИС, а при повторном выполнении осуществляется модификация проекта для поддержания его в актуальном состоянии.

С точки зрения реализации перечисленных аспектов в технологиях проектирования ЭИС модели жизненного цикла, определяющие порядок выполнения стадий и этапов, претерпевали существенные изменения. Среди известных моделей жизненного цикла можно выделить следующие модели:

— каскадная модель (до 70-х гг.) ─ последовательный переход наследующий этап после завершения предыдущего;

— итерационная модель (70-80 гг.) ─ с итерационными возвратами на предыдущие этапы после выполнения очередного этапа;

— спиральная модель (80-90 гг.) ─ прототипная модель, предполагающая постепенное расширение прототипа ЭИС.

В основе спиральной модели жизненного цикла лежит применение прототипной технологии или RAD-технологии (rapid application development ─ технологии быстрой разработки приложений) ─ J. Martin. Rapid Application Development. New York: Macmillan, 1991. Согласно этой технологии ЭИС разрабатывается путем расширения программных прототипов, повторяя путь от детализации требований к детализации программного кода. Естественно, что при прототипной технологии сокращается число итераций и меньше возникает ошибок и несоответствий, которые необходимо исправлять на последующих итерациях, а само проектирование ЭИС осуществляется более быстрыми темпами, упрощается создание проектной документации. Для более точного соответствия проектной документации разработанной ЭИС все большее значение придается ведению общесистемного репозитория и использованию CASE-технологий.

Жизненный цикл при использовании RAD-технологии предполагает активное участие на всех этапах разработки конечных пользователей будущей системы и включает четыре основные стадии информационного инжиниринга:

Методы и средства защиты информации в экономических информационных системах

При разработке АИТ возникает проблема по решению вопроса безопасности информации, составляющей коммерческую тайну, а также безопасности самих компьютерных информационных систем. Современные АИТ обладают следующими основными признаками: Содержат информацию различной степени конфиденциальности;

• при передаче данных имеют криптографическую защиту информации различной степени конфиденциальности;

• отражают иерархичность полномочий субъектов, открывают доступ к программам, к АРМ, файл-серверам, каналам связи и информации системы; необходимость оперативного изменения этих полномочий;

• организуют обработку информации в диалоговом режиме, в режиме разделения времени между пользователями и в режиме реального времени;

• обеспечивают управление потоками информации как в локальных сетях, так и при передаче по каналам связи на далекие расстояния;

• регистрируют и учитывают попытки несанкционированного доступа, события в системе и документах, выводимых на печать;

• обеспечивают целостность программного продукта и информации в АИТ;

• устанавливают наличие средств восстановления системы защиты информации, а также обязательный учет магнитных носителей;

• создают условия для физической охраны средств вычислительной техники и магнитных носителей. Организационные мероприятия и процедуры, используемые для решения проблемы безопасности информации, решаются на всех этапах проектирования и в процессе эксплуатации АИТ. Существенное значение при проектировании придается предпроектному обследованию объекта. На этой стадии проводятся следующие действия:

• устанавливается наличие конфиденциальной информации в разрабатываемой АИТ, оцениваются уровень конфиденциальности и объемы такой информации;

• определяются режимы обработки информации (диалоговый, телеобработки и реального времени), состав комплекса технических средств, общесистемные программные средства и т. д.;

• анализируется возможность использования имеющихся на рынке сертифицированных средств защиты информации;

• определяется степень участия персонала, функциональных служб, научных и вспомогательных работников объекта автоматизации в обработке информации, характер их взаимодействия между собой и со службой безопасности;

• вводятся мероприятия по обеспечению режима секретности на стадии разработки системы.

Среди организационных мероприятий по обеспечению безопасности информации важное место принадлежит охране объекта, на котором расположена защищаемая АИТ (территория здания, помещения, хранилища информационных носителей). При этом устанавливаются соответствующие посты охраны, технические средства, предотвращающие или существенно затрудняющие хищение средств вычислительной техники, информационных носителей, а также исключающие несанкционированный доступ к АИТ и линиям связи. Функционирование системы защиты информации от несанкционированного доступа как комплекса программно-технических средств и организационных (процедурных) решений предусматривает:

• учет, хранение и выдачу пользователям информационных носителей, паролей, ключей;

• ведение служебной информации (генерация паролей, ключей, сопровождение правил разграничения доступа);

• оперативный контроль за функционированием систем защиты секретной информации;

• контроль соответствия общесистемной программной среды эталону;

• приемку включаемых в АИТ новых программных средств;

• контроль за ходом технологического процесса обработки финансово-кредитной информации путем регистрации анализа действий пользователей;

• сигнализацию опасных событий и т. д.

Следует отметить, что без надлежащей организационной поддержки программно-технических средств защиты информации от несанкционированного доступа и точного выполнения предусмотренных проектной документацией процедур в должной мере не решить проблему обеспечения безопасности информации, какими бы совершенными эти программно-технические средства ни были.

Создание базовой системы зашиты информации в АИТ основывается на следующих принципах:

1. Комплексный подход к построению системы защиты при ведущей роли организационных мероприятий. Он означает оптимальное сочетание программных аппаратных средств и организационных мер защиты, подтвержденное практикой создания отечественных и зарубежных систем защиты.

2. Разделение и минимизация полномочий по доступу к обрабатываемой информации и процедурам обработки. Пользователям предоставляется минимум строго определенных полномочий, достаточных для успешного выполнения ими своих служебных обязанностей, с точки зрения автоматизированной обработки доступной им конфиденциальной информации.

3. Полнота контроля и регистрации попыток несанкционированного доступа, то есть необходимость точного установления идентичности каждого пользователя и протоколирования его действий для проведения возможного расследования, а также невозможность совершения любой операции обработки информации в АИТ без ее предварительной регистрации.

4. Обеспечение надежности системы защиты, то есть невозможность снижения ее уровня при возникновении в системе сбоев, отказов, преднамеренных действий нарушителя или непреднамеренных ошибок пользователей и обслуживающего персонала.

5. Обеспечение контроля за функционированием системы защиты, то есть создание средств и методов контроля работоспособности механизмов защиты.

6. Прозрачность системы защиты информации для общего, прикладного программного обеспечения и пользователей АИТ.

7. Экономическая целесообразность использования системы защиты. Он выражается в том, что стоимость разработки и эксплуатации систем защиты информации должна быть меньше стоимости возможного ущерба, наносимого объекту в случае разработки и эксплуатации АИТ без системы защиты информации.

К основным средствам защиты, используемым для создания механизма защиты, относятся следующие. Технические средства представляют электрические, электромеханические и электронные устройства. Вся совокупность указанных средств делится на аппаратные и физические. Под аппаратными техническими средствами принято понимать устройства, встраиваемые непосредственно в вычислительную технику, или устройства, которые сопрягаются с подобной аппаратурой по стандартному интерфейсу.

Физическими средствами являются автономные устройства и системы (замки на дверях, где размещена аппаратура, решетки на окнах, электронно-механическое оборудование охранной сигнализации и др.). Программные средства — это программное обеспечение, специально предназначенное для выполнения функций защиты информации. Организационные средства защиты представляют собой организационно-технические и организационно-правовые мероприятия, осуществляемые в процессе создания и эксплуатации вычислительной техники, аппаратуры телекоммуникаций.

Организационные мероприятия охватывают все структурные элементы аппаратуры на всех этапах ее жизненного цикла (проектирование компьютерной информационной системы банковской деятельности, монтаж и наладка оборудования, испытание, эксплуатация). Морально-этические средства защиты реализуются в виде всевозможных норм, которые сложились традиционно или складываются по мере распространения вычислительной техники и средств связи в обществе. Подобные нормы большей частью не являются обязательными как законодательные меры, однако несоблюдение их ведет обычно к потере авторитета и престижа человека. Наиболее показательным примером таких норм является Кодекс профессионального поведения членов Ассоциаций пользователей ЭВМ США.

Законодательные средства защиты определяются законодательными актами страны, регламентирующими правила пользования, обработки и передачи информации ограниченного доступа и устанавливающими меры ответственности за нарушение этих правил. Все рассмотренные средства защиты разделены на формальные (выполняющие защитные функции строго по заранее предусмотренной процедуре без непосредственного участия человека) «неформальные» (определяемые целенаправленной деятельностью человека либо регламентирующие эту деятельность). Для реализации мер безопасности используются различные механизмы шифрования (криптографии). Криптография — это наука об обеспечении секретности и/или аутентичности (подлинности) передаваемых сообщений.

Сущность криптографических методов заключается в следующем. Готовое к передаче сообщение — будь то данные, речь либо графическое изображение того или иного документа, обычно называется открытым, или незащищенным, текстом (сообщением). В процессе передачи такого сообщения по незащищенным каналам связи оно может быть легко перехвачено или отслежено подслушивающим лицом посредством умышленных или неумышленных действий. Для предотвращения несанкционированного доступа к сообщению оно зашифровывается, преобразуясь в шифрограмму, или закрытый текст.

Санкционированный пользователь, получив сообщение, дешифрует или раскрывает его посредством обратного преобразования криптограммы, вследствие чего получается исходный открытый текст. Метод преобразования в криптографической системе определяется используемым специальным алгоритмом, действие которого определяется уникальным числом или битовой последовательностью, обычно называемым шифрующим ключом. Шифрование может быть симметричным и асимметричным. Первое основывается на использовании одного и того же секретного ключа для шифрования и дешифрования. Второе характеризуется тем, что для шифрования используется один общедоступный ключ, а для дешифрования — другой, являющийся секретным, при этом знание общедоступного ключа не позволяет определить секретный ключ.

Наряду с шифрованием внедряются следующие механизмы безопасности:

• цифровая (электронная) подпись;

• обеспечение целостности данных;

• арбитраж или освидетельствование.

Механизмы цифровой подписи основываются на алгоритмах асимметричного шифрования и включают две процедуры: формирование подписи отправителем и ее опознавание (верифи- кацию) получателем. Первая процедура обеспечивает шифрование блока данных либо его дополнение криптографической, контрольной суммой, причем в обоих случаях используется секретный ключ отправителя. Вторая процедура основывается на использовании общедоступного ключа, знания которого достаточно для опознавания отправителя.

Механизмы контроля доступа осуществляют проверку полномочий объектов АИТ (программ и пользователей) на доступ к ресурсам сети. При доступе к ресурсу через соединение контроль выполняется как в точке инициации, так и в промежуточных точках, а также в конечной точке.

Механизмы обеспечения целостности данных применяются к отдельному блоку и к потоку данных. Целостность блока является необходимым, но не достаточным условием целостности потока и обеспечивается выполнением взаимосвязанных процедур шифрования и дешифрования отправителем и получателем. Отправитель дополняет передаваемый блок криптографической суммой, а получатель сравнивает ее с криптографическим значением, соответствующим принятому блоку. Несовпадение свидетельствует об искажении информации в блоке.

Механизмы управления маршрутизацией обеспечивают выбор маршрутов движения информации по коммуникационной сети таким образом, чтобы исключить передачу секретных сведений по скомпрометированным (небезопасным) физически ненадежным каналам. Механизмы арбитража обеспечивают подтверждение характеристик данных, передаваемых между объектами АИТ, третьей стороной (арбитром). Для этого вся информация, отправляемая или получаемая объектами, проходит и через арбитра, что позволяет ему впоследствии подтверждать упомянутые характеристики. В АИТ при организации безопасности данных используется комбинация нескольких механизмов.

Виды угроз безопасности ЭИС

Наряду с интенсивным развитием вычислительных средств и систем передачи информации все более актуальной становится проблема обеспечения ее безопасности.

Меры безопасности направлены на предотвращение несанкционированного получения информации, физического уничтожения или модификации защищаемой информации.

Зарубежные публикации последних лет показывают, что возможности злоупотреблений информацией, передаваемой по каналам связи, развивались и совершенствовались не менее интенсивно, чем средства их предупреждения.

В этом случае для защиты информации требуется не просто разработка частных механизмов защиты, а организация комплекса мер, то есть использование специальных средств, методов и мероприятий с целью предотвращения потери информации.

В этом смысле сегодня рождается новая современная технология — технология защиты информации в компьютерных информационных системах и в сетях передачи данных. Несмотря на предпринимаемые дорогостоящие методы, функционирование компьютерных информационных систем выявило наличие слабых мест в защите информации.

Неизбежным следствием стали постоянно увеличивающиеся расходы и усилия на защиту информации. Однако для того, чтобы принятые меры оказались эффективными, необходимо определить, что такое угроза безопасности информации, выявить возможные каналы утечки информации и пути несанкционированного доступа к защищаемым данным. Под угрозой безопасности понимается действие или событие, которое может привести к разрушению, искажению или несанкционированному использованию информационных ресурсов, включая хранимую, передаваемую и обрабатываемую информацию, а также программные и аппаратные средства. Угрозы принято делить на случайные, или непреднамеренные, и умышленные.

Источником первых могут быть ошибки в программном обеспечении, выходы из строя аппаратных средств, неправильные действия пользователей или администрации и т. п. Умышленные угрозы преследуют цель нанесения ущерба пользователям АИТ и, в свою очередь, подразделяются на активные и пассивные, Пассивные угрозы, как правило, направлены на несанкционированное использование информационных ресурсов, не оказывая при этом влияния на их функционирование. Пассивной угрозой является, например, попытка получения информации, циркулирующей в каналах связи, посредством их прослушивания.

Активные угрозы имеют целью нарушение нормального процесса функционирования системы посредством целенаправленного воздействия на аппаратные, программные и информационные ресурсы. К активным угрозам относятся, например, разрушение или радиоэлектронное подавление линий связи, вывод из строя ПЭВМ или ее операционной системы, искажение сведений в базах данных либо в системной информации и т. д.

Источниками активных угроз могут быть непосредственные действия злоумышленников, программные вирусы и т. п. К основным угрозам и безопасности информации относят:

• раскрытие конфиденциальной информации;

• несанкционированное использование информационных ресурсов;

• ошибочное использование ресурсов;

• несанкционированный обмен информацией;

• отказ от информации;

• отказ от обслуживания.

Средствами реализации угрозы раскрытия конфиденциальной информации могут быть несанкционированный доступ к базам данных, прослушивание каналов и т. п. В любом случае получение информации, являющейся достоянием некоторого лица (группы лиц), другими лицами наносит ее владельцам существенный ущерб.

Компрометация информации, как правило, реализуется посредством внесения несанкционированных изменений в базы данных, в результате чего ее потребитель вынужден либо отказаться от нее, либо предпринимать дополнительные усилия для выявления изменений и восстановления истинных сведений. В случае использования скомпрометированной информации потребитель подвергается опасности принятия неверных решений со всеми вытекающими последствиями. Несанкционированное использование информационных ресурсов, с одной стороны, является средством раскрытия или компрометации информации, а с другой — имеет самостоятельное значение, поскольку, даже не касаясь пользовательской или системной информации, может нанести определенный ущерб абонентам и администрации.

Этот ущерб может варьировать в широких пределах — от сокращения поступления финансовых средств до полного выхода АИТ из строя. Ошибочное использование информационных ресурсов, будучи санкционированным, тем не менее может привести к разрушению, раскрытию или компрометации указанных ресурсов. Данная угроза чаще всего является следствием ошибок в программном обеспечении АИТ. Несанкционированный обмен информацией между абонентами может привести к получению одним из них сведений, доступ к которым ему запрещен, что по своим последствиям равносильно раскрытию содержания маркетинговой информации. Отказ от информации состоит в непризнании получателем или отправителем информации фактов ее получения или отправки.

В условиях маркетинговой деятельности это, в частности, позволяет одной из сторон расторгать заключенные финансовые соглашения «техническим» путем, формально не отказываясь от них и нанося тем самым второй стороне значительный ущерб. Отказ в обслуживании представляет собой весьма существенную и распространенную угрозу, источником которой является сама АИТ. Подобный отказ особенно опасен в ситуациях, когда задержка с предоставлением ресурсов абоненту может привести к тяжелым для него последствиям. Так, отсутствие у пользователя данных, необходимых для принятия решения, в течение периода, когда это решение еще может быть эффективно реализовано, может стать причиной его нерациональных или даже антимонопольных действий.

Основными типовыми путями несанкционированного доступа к информации, сформулированными на основе анализа зарубежной печати, являются:

• перехват электронных излучений;

• принудительное электромагнитное облучение (подсветка) линий связи с целью получения паразитной модуляции;

• применение подслушивающих устройств (закладок);

• перехват акустических излучений и восстановление текста принтера;

• хищение носителей информации и документальных отходов;

• чтение остаточной информации в памяти системы после выполнения санкционированных запросов;

• копирование носителей информации с преодолением мер защиты;

• маскировка под зарегистрированного пользователя;

• мистификация (маскировка под запросы системы);

• использование программных ловушек;

• использование недостатков языков программирования и операционных систем;

• включение в библиотеки программ специальных блоков типа «Троянский конь»,

• незаконное подключение к аппаратуре и линиям связи;

• злоумышленный вывод из строя механизмов защиты;

• внедрение и использование компьютерных вирусов.

Необходимо отметить, что особую опасность в настоящее время представляет проблема компьютерных вирусов, ибо эффективной защиты против них разработать не удалось. Остальные пути несанкционированного доступа поддаются надежной блокировке при правильно разработанной и реализуемой на практике системе обеспечения безопасности.

Понятие Экономической информационной системы

ЭИС представляет собой систему, функционирование которой во времени заключается в сборе, хранении, обработке и распространении информации о деятельности какого-то экономического объекта реального мира.

Информационная система создается для конкретного экономического объекта и должна в определенной мере копировать взаимосвязи элементов объекта.

ЭИС предназначены для решения задач обработки данных, автоматизации конторских работ, выполнения поиска информации и отдельных задач, основанных на методах искусственного интеллекта.

Задачи обработки данных обеспечивают обычно рутинную обработку и хранение экономической информации с целью выдачи (регулярной или по запросам) сводной информации, которая может потребоваться для управления экон. объектом.

Автоматизация конторских работ предполагает наличие в ЭИС системы ведения картотек, системы обработки текстовой информации, системы машинной графики, системы электронной почты и связи.

Поисковые задачи имеют свою специфику, и информационный поиск представляет собой интегральную задачу, которая рассматривается независимо от экономики или иных сфер использования найденной информации.

Алгоритмы искусственного интеллекта необходимы для задач принятия управленческих решений, основанных на моделировании действий специалистов предприятия при принятии решений

Ресурсы ЭИС

В течении всей предшествующей XX в. Истории развития человеческой цивилизации основным предметом труда оставались материальные объекты. Деятельность за пределами материального производства и обслуживания, как правило относилось к категории непроизводительных затрат.

Экономическая мощь государства измерялась его материальными ресурсами. В настоящее время идет борьба за контроль над наиболее известными из всех, известных до настоящего времени ресурсов-национальные информационные ресурсы.

Термин информационные ресурсы стал широко использоваться в научной литературе после публикации известной монографии Г. Р. Громова Национальные информации ресурсы: проблемы промышленной экслуатации. сейчас он еще не имеет однозначного толкования, несмотря на то что это понятие является одним из ключевых в проблеме информатизации общества.

Активными информационными ресурсами является та часть национальных ресурсов, которую составляет информация доступная для автоматизированного поиска, хранения и обработки. Есть основания предпологать, что отношение объемаактивных информационных ресурсов к общему объему национальных информационных ресурсов становится одним из существенных экономических показателей характеризующих эффективность использования этих важнейших информационных ресурсов:

1. Национальные и мировые информационные ресурсы являются экономическими категориями.

2.Экономическая информация это часть информационного ресурса общества.

3. Эффективность использования информационных ресурсов важнейший показатель информационной культуры общества.

4.национальные информационные ресурсы общества часть экономической мощи государства.